Wątpliwości cyberwojny

6 sierpnia 2009, 10:00Systemy informatyczne odgrywają coraz większą rolę w życiu każdego państwa. Dlatego też od lat słyszymy o możliwości wybuchu cyberwojny. Dotychczas jednak do niej nie doszło.

Komputer identyfikuje van Gogha

23 grudnia 2009, 09:51Igor Berezhnoy, doktorant z Uniwersytetu w Tilburgu, opracował algorytm komputerowy, który pozwala potwierdzić autentyczność obrazów Vincenta van Gogha. Falsyfikat od oryginału można odróżnić m.in. dzięki cechom pociągnięć pędzla.

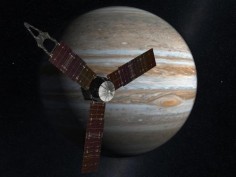

Ziemski „czołg” zaatakuje Jowisza

13 lipca 2010, 16:53Badanie niektórych obszarów kosmosu wymaga wyjątkowego przygotowania. Takim terenem jest planeta Jowisz, olbrzym „broniący" swego terytorium potężnym promieniowaniem. Sonda Juno, która będzie go badać, musi być wyjątkowo dobrze opancerzona.

Pantofelek w roli Pac-Mana

16 stycznia 2011, 19:52Podczas, kiedy grafika komputerowa coraz bardziej przypomina życie, naukowiec ze Stanford University poszedł w drugą stronę i zastąpił generowaną grafiką prawdziwym życiem i żywą postacią, bohaterem gry uczynił bowiem znane ze szkolnej biologii - pantofelki.

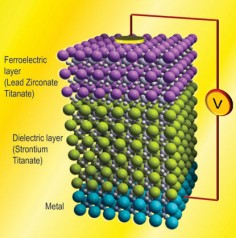

Szybsze procesory dzięki ferroelektrykom?

14 września 2011, 15:01Inżynierowie z University of California, Berkeley, zaprezentowali sposób na zmniejszenie minimalnego napięcia koniecznego do przechowywania ładunku w kondensatorze

Falcon 9 nie wykonał drugiego z zaplanowanych zadań

9 października 2012, 10:10Wystrzelenie rakiety Falcon 9 z kapsułą Dragon przebiegło pomyślnie dla NASA, ale nie do końca pomyślnie dla firmy SpaceX, właściciela rakiety i kapsuły. Awaria jednego z silników spowodowała, że Falcon 9 nie wypełnił drugiego ze swoich zadań

Chiny znowu na czele TOP500

19 listopada 2013, 10:07Chiny odzyskały pierwsze miejsce na liście TOP500. Komputer Tianhe-2 (Droga Mleczna) osiągnął w teście Linpack wydajność 33,86 petaflopsów. Charakteryzuje się zatem niemal dwukrotnie większą mocą obliczeniową od kolejnego na liście Titana (17,59 PFlop/s)

Poprawka do Windows i problem z Avastem

24 listopada 2014, 10:12Po ostatniej aktualizacji systemu Windows 8.1 pojawiły się problemy z programem antywirusowym Avast. Użytkownicy tego oprogramowania skarżą się, że ich komputery znacznie spowolniły pracę i niemal nie reagują na wydawane im polecenia. Po odinstalowaniu Avasta sytuacja wraca do normy.

Zainfekowane nielegalne pliki

29 grudnia 2015, 11:36Firma Bitsight przeprowadziła badania wśród 30 700 swoich klientów i okazało się, że w 25% z tych firm pracownicy pobierają pirackie treści. Problemem jest jednak nie sam fakt korzystania z takich treści, co niebezpieczeństwo związane z ich pobieraniem. Z badań Bitsight wynika bowiem, że 38% pirackich gier i 43% pirackich aplikacji było zarażonych szkodliwym oprogramowaniem.

Źródło dużych grup fotonów – pierwszy fotonowy "scalak"

9 lutego 2017, 11:15Holograficzna pamięć atomowa, wymyślona i skonstruowana przez fizyków z Wydziału Fizyki Uniwersytetu Warszawskiego, jest pierwszym urządzeniem zdolnym na żądanie generować pojedyncze fotony w grupach liczących po kilkadziesiąt i więcej sztuk.